複雑化するサイバー攻撃の実状と、

「減災発想」で向き合うセキュリティ対策

ますます巧妙で複雑化していくサイバー攻撃。その影響範囲は災害に匹敵するケースも。しかし、その手法は刻々と変化しており、対策にも明確な正解はありません。今回は、NTTデータアイで中央省庁をはじめとする公共のシステムなど、大きな責任が伴うセキュリティ関連のプロジェクトに関わってきた経験をもとに、これからのサイバーセキュリティの考え方についてお話しさせていただきます。

土屋 茂樹

執行役員 技術本部

副本部長

高度化するサイバー攻撃。

国境を越える犯罪の実状

最近、「サイバー攻撃によって個人情報が漏洩した」「システムが稼働停止になった」というニュースをよく耳にするようになったと思います。これらは「マルウェア」と呼ばれる悪意あるソフトウェアによる被害の場合が多々あります。実際に感染してしまうと、データを盗まれる、システムがダウンするなどの状態に陥り、人質を取られたようなかたちで多額の身代金を要求される、そんなケースが後を絶ちません。

このタイプのサイバー攻撃は特殊詐欺のように分業化が進んでいます。特に支払いについてのヘルプデスクが巧妙で、「お金で解決できること」を証明するために、少額で「お試し復旧」をさせながら、最終的に被害企業側を全額支払いへと誘導していくケースさえあります。

また、国家レベルのサイバー攻撃も増えています。10年ほど前から「国防」というと「陸」「海」「空」に「宇宙」と「サイバー」が加えられるほど。日本ではサイバー空間で外部からの攻撃が明らかな場合にどこまで対応が可能か、通信の秘密や不正競争防止法など各種法制度との整合性の整理も必要です。

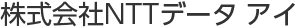

サイバー空間には国境がなく、海外と直結しているため、実際には国内法だけでは処理できないことも大きな問題です。少し複雑な話なので下の図と合わせて読んでいただきたいのですが、仮にA国籍の攻撃者が、B国に居住して、C国にあるサーバー経由でD国を攻撃した際に、被害者となるD国に対して、それぞれの国はどれだけ加害者責任を負うのか……といった判断は非常に難しく、また、国によって対応も異なります。またD国はこの攻撃やその予兆を察知した際、各国に対してどこまで対抗措置をとれるのかも判断が分かれます。この領域は「タリンマニュアル」と言われる調査文書は存在しますが、国際法上は整理が必要な領域となっています。

国境を越えたサイバー攻撃

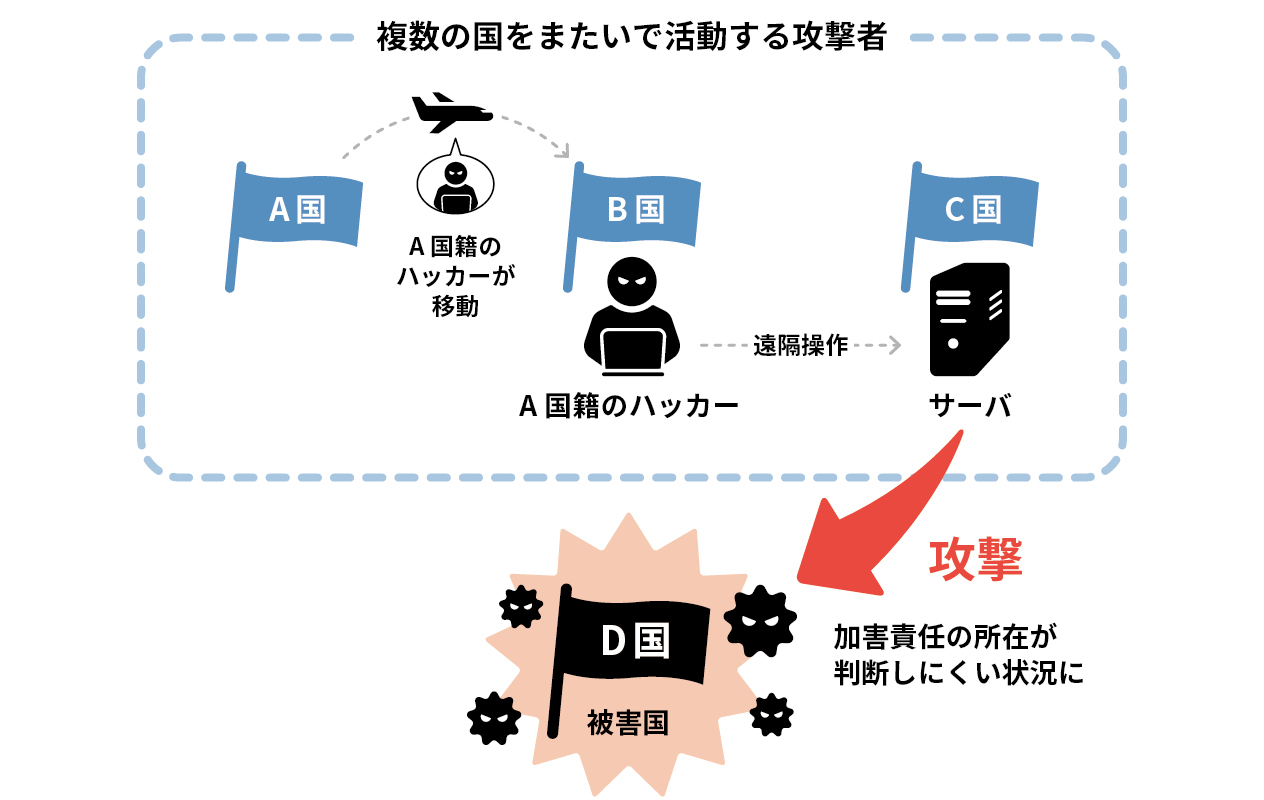

視点は異なりますが、「灯台下暗し」で、内部起因の攻撃も後を絶ちません。故意であれば、組織内の従業員が個人情報を密かにコピーして名簿業者に売却する、あるいは組織に恨みを持ってシステムを利用不能にしてしまうというケースがあります。また、過失であれば、システムの設定不備をはじめとするさまざまな原因が考えられます。クラウド利用の増加に伴い、設定不備による情報漏洩も増加の一途です。

サイバー攻撃は誰が行っているのか

必要なのは「防災」ではなく「減災」の発想

災害対策に例えるとわかりやすいと思いますが、日本では基本的に「防災」を重視する、つまり、「起こりうるリスクを100%発生させないように注力する傾向」があります。だから、起こってしまった災害に対して弱い側面があります。東日本震災を経験し、「減災」という言葉が再認識されましたが、まだ十分に浸透していないようにも見えます。これはサイバー空間においても同様です。攻撃があることを前提にして、いかに被害を減らすか?を考えた「減災発想」の対策が重要になってくると、私は考えています。

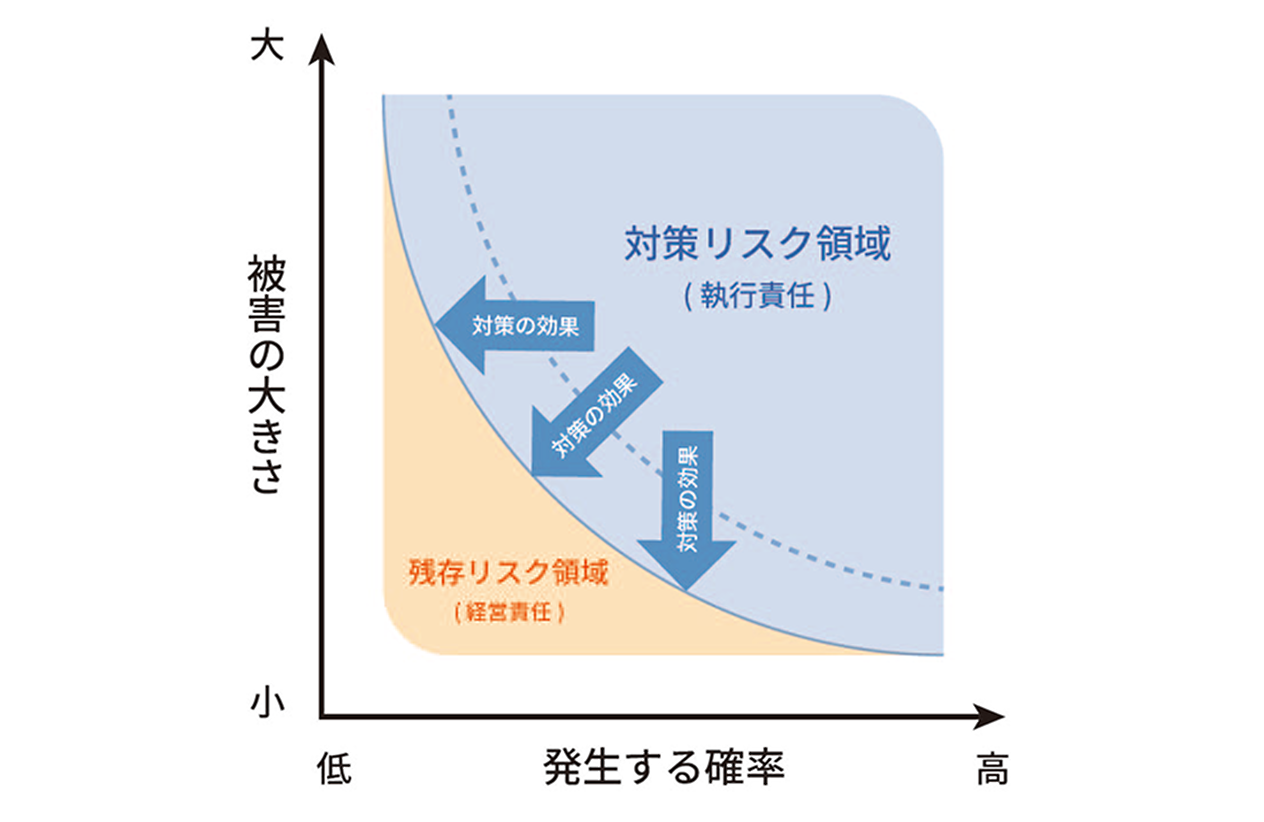

この視点で対策を進める場合、まず、リスク分析を行い、その結果から「対応するリスク」と「許容する残存リスク」に仕分けしていくのですが、「対応するリスク」は執行側が、「許容するリスク」は経営側が責任を持つことになります。限られた予算の範囲内では、費用対効果を見極めた上で、責任分界点を明確にしておきたい所です。

企業・組織におけるリスク責任の関係性

サイバー攻撃に備える「4つのポイント」

■ポイント1:組織としての方針を決めておく

「減災発想」の対策を整えていくために必要なのは、組織全体としてリスク分析やサイバー攻撃対策の方針を一本化することです。着目したいのは「情報保護」と「情報活用」、二つの観点です。ビジネスをリードする役員はより活用側に立ち、総務部門をリードする役員はより保護側に向かう傾向にあります。こうしたステークホルダー毎の意見の相違を情報セキュリティ委員会などで共有し、合意形成しておきましょう。

■ポイント2:既存のセキュリティ基準を上手に取り入れる

セキュリティ対策を計画する上では、ゼロから検討するよりも、すでに世の中で浸透している基準を活用する方が効果的かつ現実的です。例えば、ヨーロッパで普及しているISOはレベルを問わずどの組織でも適用できます。また、アメリカでは成熟度の観点からCMMIの要素がセキュリティ基準にも広く適用されています。自分たちの組織やシステムの現状、将来のありたい姿を比較しながら検討してください。

■ポイント3:攻撃を受けた際の対応を事前に決めておく

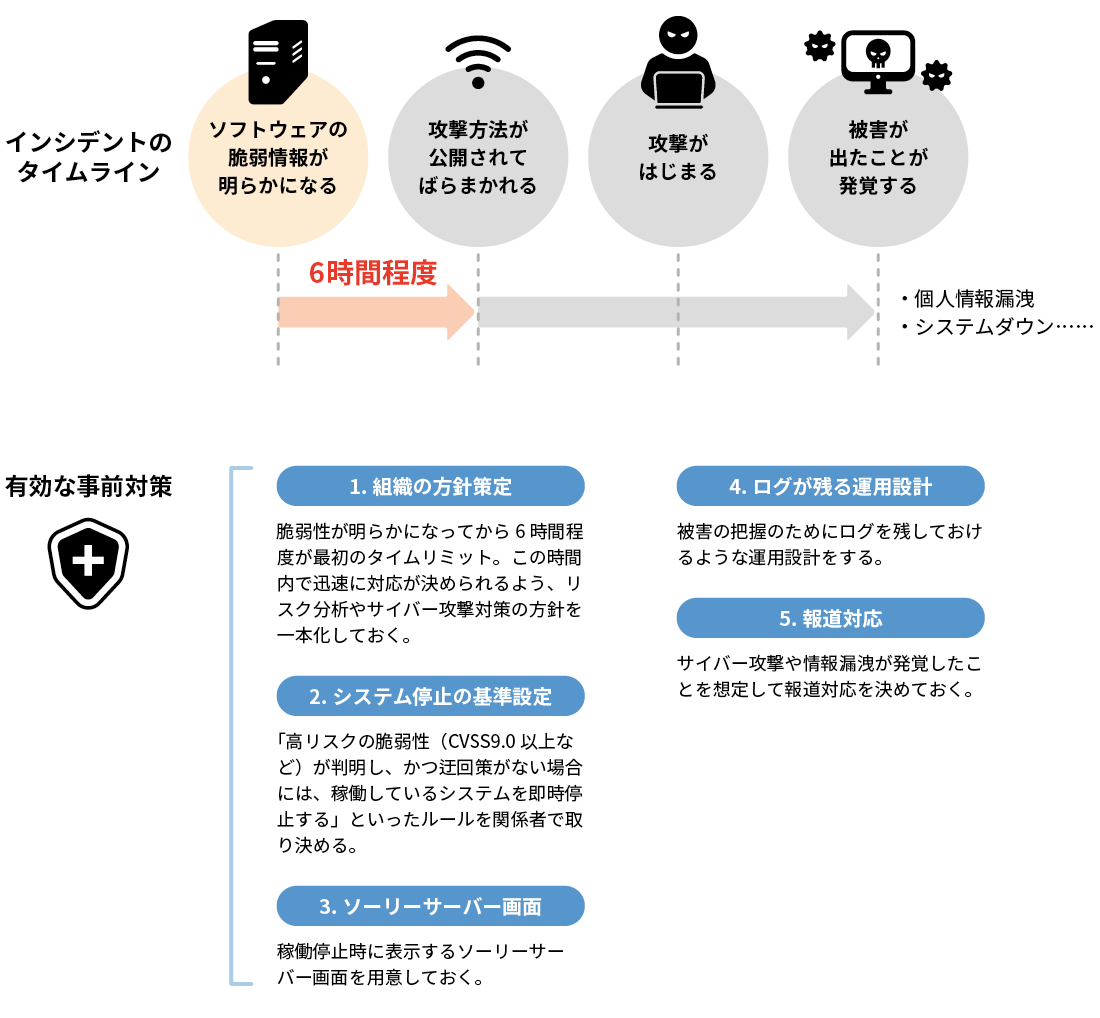

いくら努力を重ねても脆弱性が一つもないシステムはつくれません。だからこそ、稼働中のシステムに高リスクの脆弱性が発見された場合、「システムを停止するべきか?稼働を継続するべきか?」など、重要な意思決定を迅速に行う必要があります。因みにハッカーたちが発見された脆弱性に対する攻撃ツールをつくって公開するまでの時間の目安はケースバイケースですが、早いものでは6時間程度のものもあります。つまりこれが初期対応のタイムリミットになります。しかし、ステークホルダーの調整に時間をかけているうちに攻撃されてしまった……という事例はよくあります。「減災発想」で考えた場合、以下のような備えをしておくと被害拡大の防止につながります。

「減災発想」で考える事前対策

■ポイント4:「人はだまされる」という前提に立つ

サイバー攻撃に最も弱いのは生身の「人」です。標的型メール訓練を実施すると、大抵どこの組織でも一定の確率で引っ掛かってしまう人たちがいます。これは何十年も前から変わらず、また、世界中で同じような統計数値が出ます。肝心なのは「人はだまされる」という前提に立って考えること。最近では関係者になりすます巧妙なメールも増えているので、「振る舞い検知」という技術を駆使して、送信者らしくない行動を見抜く、という方法がとられることもあります。

健康管理に置き換えると、

日々の心構えが見えてくる

「コンピュータウィルス」という言葉からもわかるように、サイバー空間における攻撃と防御の歴史はウィルスと生物のイタチごっこに似ています。ウィルスが蔓延した後、生物がそれに打ち勝つ免疫を獲得し、さらにその免疫を突破するウィルスが登場する……といった感じで、「永遠のライバル」ともいえる関係ですね。つまり、この先も上手につきあっていくしかないと考えています。

人体にウィルスを即座に発見・排除する免疫機能があるように、サイバー空間にも監視体制や事前対策が必要不可欠です。また、その免疫機能がウィルスを排除するために発熱して人体に「今は休んでおけ」とアラートを出すように、大きなセキュリティインシデントが発生した際には直ちに業務を停止する判断も重要になってきます。

「減災」の話も「免疫」の話も根本的には同じ。結局、重要なのは、サイバー攻撃を災害や病気のように、「いつかは発生するもの」として捉えて、平時から管理、準備、訓練を重ねて「事業上の体力」をつけておくこと。「次の瞬間、サイバー攻撃が起こっても大丈夫だろうか?」と想像してみてください。そうすればきっと、今すべきことが見えてくるはずです。

Profile

土屋 茂樹

執行役員 技術本部

副本部長

NTTデータにて、長年セキュリティコンサルティングやセキュアシステム構築など様々な案件に従事しつつ、NTTデータグループのグローバルセキュリティインフラ構築に全体の責任者として従事。